Krótka historia EDR

Rozpiętość ataków uległa zmianie

Na początku 2010 roku, zarówno strona defensywna jak i ofensywna, uświadomiły sobie jak uruchamiać złośliwy kod, bez potrzeby instalacji oprogramowania, wykorzystując plik wykonywalny unikający sieciowego i klasycznego oprogramowania antywirusowego. Istnieje kilka powszechnych sposobów na wykonanie kodu bez wprowadzenia jakichkolwiek elementów, które specjaliści od bezpieczeństwa mogliby wykryć w zainfekowanym systemie. Przyjrzyjmy się dwóm wszechobecnym zagrożeniom, które doprowadziły do potrzeby powstania EDR.

1. Złośliwe dokumenty: Phising Heaven

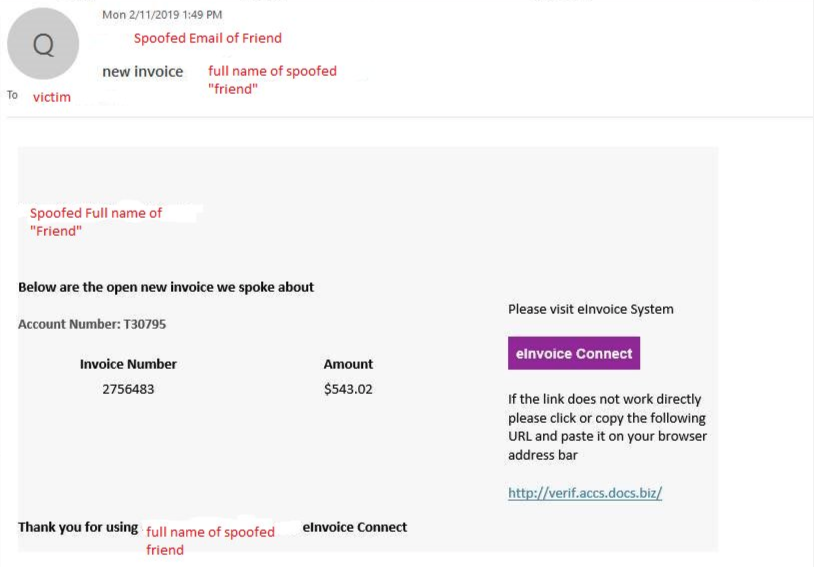

Większość użytkowników różnicę pomiędzy aplikacją, a plikiem formatów MS Word, Excel, PowerPoint czy PDF, zna w mniej więcej taki sposób: te pierwsze mogą wykonywać kod, zaś pliki dokumentów mogą być jedynie odczytywane i zapisywane. Chociaż nie jest to do końca prawdą, z takim zrozumieniu problemu, większość użytkowników byłaby skłonna otworzyć dokument Word pochodzący z dobrze zaprojektowanej kampanii phisingowej. Przekonanie użytkownika do otwarcia nieszkodliwego dokumentu jest znacznie łatwiejsze niż skłonienie do uruchomienia pliku wykonywalnego (chociaż zdarza się i tak).

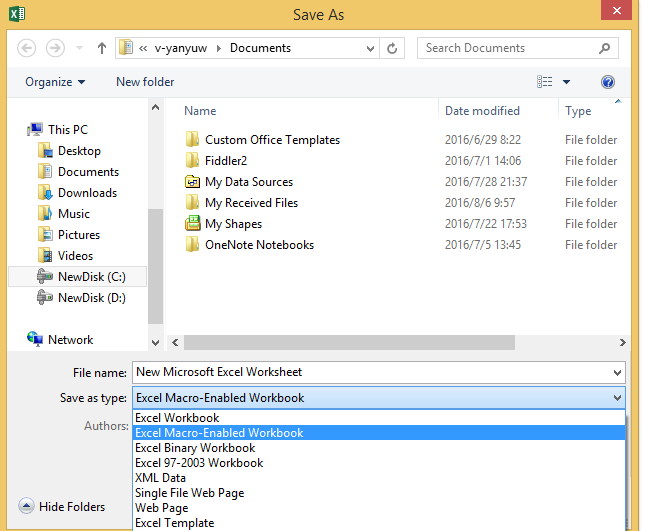

Biorąc pod uwagę powszechne postrzeganie dokumentów jako zasadniczo nieszkodliwe, autorzy złośliwego oprogramowania szybko znaleźli łatwy sposób na zainfekowanie celu za pomocą tego rodzaju plików. Najbardziej znanym sposobem na uruchamianie kodu z dokumentów jest oczywiście użycie makr.

Wielu ludzi pracujących nad bezpieczeństwem powie: „Ale w czym problem? Wystarczy zablokować makra i jesteśmy bezpieczni”. Jest to nie do końca poprawne stwierdzenie, ponieważ pomija dwa ważne czynniki dotyczące sposobu w jaki nowoczesne przedsiębiorstwa działają i jak bezpieczeństwo wpisuje się w model biznesowy.

Szkodliwe oprogramowanie oparte na makrach jest ciągle dostępne i odnosi sukcesy dlatego, że przedsiębiorstwa nadal je wykorzystują w swoich dokumentach. Stosowanie ich zapewnia wzrost wydajności, dlatego też wiele firm nie chce z nich zrezygnować. Od makr VBA w popularnym Excelu używanych do wyodrębniania danych z innych systemów lub zautomatyzowania obliczeń do makr Word w celu wstawiania firmowych szablonów lub tworzenia niestandardowych styli i formatów, makra stały się niezbędnym narzędziem oszczędzającym czas, którego nie da się wyłączyć z użytku.

2. EternalBlue: Lateral Movement wchodzi do gry

Techniki Lateral Movement (rozprzestrzenianie wewnątrz sieci) są sposobem dla atakujących na wydawanie poleceń, uruchamianie kodu i rozprzestrzenianie się w sieci. Nie jest to nowość dla większości administratorów, ale dzięki przeciekom na temat narzędzi hackerskich NSA okazuje się, że od wielu lat niektóre protokoły systemu operacyjnego mają luki, które pozwalają napastnikom na ataki technikami Lateral Movement. Jednym z godnych uwagi przykładów jest EternalBlue.

Exploit EternalBlue wykorzystuje protokół SMB wykorzystywany do udostępniania plików wewnątrz sieci. To sprawia, że protokół ten jest atrakcyjny dla potencjalnych atakujących.

Exploit – program mający na celu wykorzystanie istniejących błędów programistyczny w oprogramowaniu w celu przejęcia kontroli nad działaniem procesu i wykonania odpowiednio spreparowanego kodu maszynowego. Najczęściej wykonuje wywołanie systemowe uruchamiające powłokę systemową z uprawnieniami programu, w którym wykryto lukę w zabezpieczeniach. źródło: Wikipedia

EternalBlue został ujawniony przez hakerów z grupy Shadow Brokers 14 kwietnia 2017 r. i został wykorzystany w ramach ogólnoświatowego ataku WannaCry, 12 maja 2017 r. Exploit został także wykorzystany do przeprowadzenia cyberataku NotPetya w dniu 27 czerwca 2017 r. i podobno jest wykorzystywany jako część trojana bankowego Retefe od co najmniej 5 września 2017 r. Żaden klasyczny ani nawet nowej generacji antywirus EPP nie może skutecznie zapobiegać atakom przy użyciu EternalBlue.

Bezplikowe złośliwe oprogramowanie i luki w systemie to tylko dwa z wielu powszechnych sposobów, dzięki którym atakujący mogą ominąć zabezpieczenia tradycyjnego oprogramowania antywirusowego (a także tych nowej generacji). Jeśli więc reputacja Twojej firmy jest zagrożona i nie możesz zapewnić ochrony, co możesz zrobić? Musisz znaleźć sposoby, aby mieć pewność że Twoje zasoby będą bezpieczne.

Od zapobiegania do wykrywania: narodziny EDR

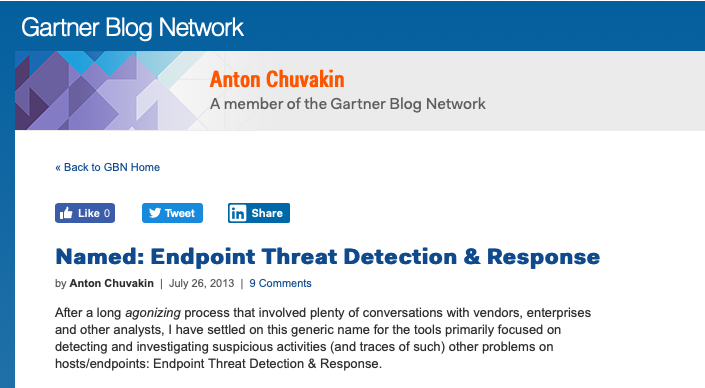

Kiedyś, firmy zatrudniały zespoły zajmujące się reagowaniem na incydenty naruszające bezpieczeństwo. W 2013, najbardziej wiarygodnym pośród nich był zespół Mandiant. Oferowali profesjonalistów z zakresu bezpieczeństwa, którzy byli zawsze gotowi do działania i odnalezienia źródła problemu, lecz usługi te nie należały do najtańszych. Równocześnie bardziej techniczne przedsiębiorstwa zaczęły inwestować w narzędzia zapewniające obserwacje i monitoring zachodzących procesów w sieci. Z czasem na rynku zaczęły powstawać rozwiązania łączące obydwa systemy. Anton Chuvakin z firmy Gartner wymyślił na nie termin EDR – czyli narzędzia ukierunkowane na wykrywalniu i badaniu podejrzanych aktywności na urządzeniach końcowych.

W raz z tą rewolucją EDR, zaczęły powstawać nowe problemy. Do zarządzania nowymi rozwiązaniami potrzebna była wysoko wykwalifikowana kadra, która musiała przetwarzć dużą ilości danych, z których duża część była bez kontekstu. Przedsiębiorstwa zatrudniały coraz więcej personelu, aby rozwiązać ten problem, lecz w ciągu ostatnich kilku lat możemy odnotować zaledwie jeden miesiąc bez informacji o groźnym ataku.

Inny krytyczny problemem w obszarze EDR ma związek z pojęciem „Dwell Time”. Dwell Time jest to czas od infekcji do wykrycia szkodliwej aktywności. Niektóre rozwiązania mówią o średnim czasie na poziomie 90 dni – co jest trudne do zaakceptowania przez jakiekolwiek przedsiębiorstwo. Są również firmy, które twierdzą że mogą skrócić ten czas do kilku minut. Pomijając wiarygodność tych deklaracji, nawet 10 sekund to o wiele za dużo. Napastnicy mogą uruchomić swój kod, przeprowadzić atak i zatrzeć ślady w zaledwie kilka sekund. Każde rozwiązanie, które nie działa w czasie rzeczywistym, jest nieskuteczne.

Firmy zajmujące się bezpieczeństwem cybernetycznym próbowały rozwiązać ten problem na kilka sposobów.

1. Stworzenie polującego chat bota

Próbując uprościć życie analityków bezpieczeństwa, strategia działania wymaga profesjonalnie przeszkolonego analityka SOC, aby przeprowadzać konwersację z czat botem. Lecz dokładne zrozumienie bota może być trudniejsze niż pisanie zwykłych zapytań SQL.

2. Poleganie na niestandardowym SOC

Jeśli posiadasz SOC (Security Operation Center), jest to świetna wiadomość. Pozwoli to utrzymać poziom bezpieczeństwa na wysokim poziomie. Lecz przetwarzanie dużej ilości nieskorelowanych danych bez kontekstu, powoduje osłabienie i niezadowolenie w zespole. Analitycy SOC posiadają zaawansowane umiejętności i dlatego też powinny wykonywać pracę na odpowiednim poziomie. Zamiast żmudnego składania fragmentów obrazu, powinni pracować na podstawie danych, które pozwolą im dotrzeć do źródła zagrożenia, aby mogli podejmować decyzje wykraczające poza zwykłe zatrzymanie ataku.

3. Wsparcie ekspertów

Dodatkowe wsparcie zespołu przez monitorowanie staje się to coraz bardziej popularne (np. usługa Vigilance – SentinelOne jest liderem w tej dziedzinie) i jest to dobry, a czasem konieczny ruch, ponieważ wiele przedsiębiorstw nie dysponuje personelem posiadającym niezbędne umiejętności, aby analizować dane w sieci. Nawet jeśli usługi firm eksperckich są bardzo wydajne, to nadal istnieją aspekty pracy, które należy zautomatyzować. Należy do nich reakcja w czasie rzeczywistym, ponieważ czekanie na usługę świadczoną przez człowieka może potrwać zbyt długo. Ponownie pojawia się problem potrzeby dużej liczby osób obsługi, którzy mogą zareagować i tak zbyt późno.

Czas na Active EDR

Wyobraź sobie, że masz analityka SOC na każdym punkcie końcowym, który przetwarza ogromne ilości danych i podnosi alerty, gdy zostanie zaobserwowane zachowanie związane z zagrożeniem. Tak specjaliści w SentinelOn widzieli przyszłość gdy próbowaliśmy wyobrazić sobie idealne rozwiązanie dla pasywnego systemu EDR. Posiadając technologię, która może widzieć wszystko w czasie rzeczywistym, wraz ze sztuczną inteligencją, która natychmiast podejmie działanie, wówczas problem “czasu oczekiwania” przestaje istnieć a wykrywanie i reakcja na infekcję następuje w czasie rzeczywistym.

Dlatego z przyjemnością prezentujemy nasze rozwiązanie: ActiveEDR, które z prędkością pracy maszyny jest w stanie zapobiegać, wykrywać i reagować na zaawansowane ataki niezależnie od kierunku dostarczania danych i niezależnie od tego czy urządzenie końcowe jest połączone z chmurą lub nie. SentinelOne jest w stanie zapewnić małemu lub dużemu zespołowi ds. bezpieczeństwa, niezależnie od jego umiejętności pomoc w zrozumieniu znalezionego problemu, ale także w blokowaniu ataków w czasie rzeczywistym.

Stworzyliśmy ActiveEDR jako odpowiedź na problemy naszych klientów, ku ich zaskoczeniu skutecznością działania naszego produktu.

Jesteś chętny na testy? Silna platforma ochrony przed cyberatakami może być łatwa do wdrożenia i zarządzania. Poproś o prezentację możliwości SentinelOne.