Ocena Bezpieczeństwa i Ścieżki Ataku AD

Usługa Active Directory (AD) stała się głównym celem napastników przeprowadzających ataki ukierunkowane na tożsamość. Na szczęście dostępnych jest kilka narzędzi, które pomagają zespołom ds. bezpieczeństwa w przedsiębiorstwach uzyskać lepszy wgląd w instancje Active Directory i wyeliminować wszelkie wykryte luki.

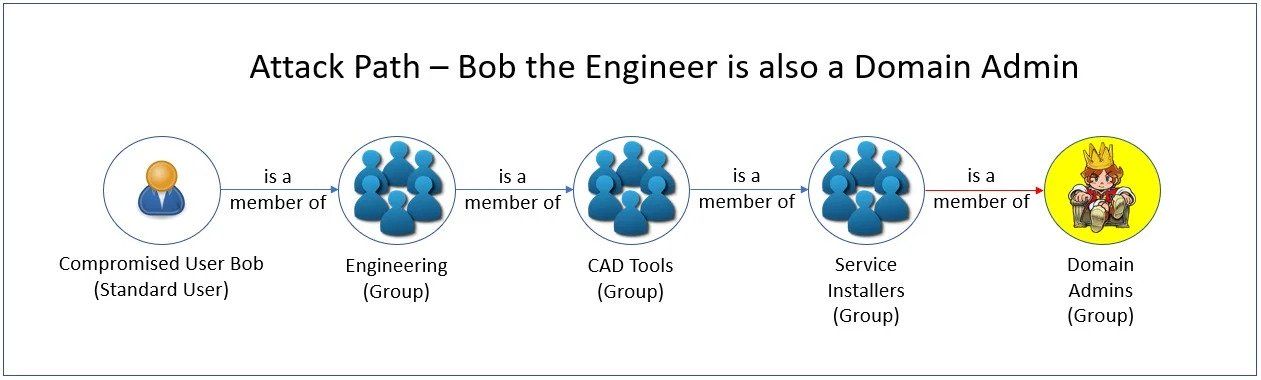

Jednym z popularnych narzędzi używanych przez analityków są wykresy Attack Path, które mogą być używane do pokazywania możliwych ścieżek, które atakujący może obrać, aby wyeskalować uprawnienia ze standardowego użytkownika aż do wysoce uprzywilejowanego konta, takiego na przykład jak administrator domeny.

Chociaż tego rodzaju wizualizacja może być pomocna, nie zastąpi narzędzia do oceny Active Directory, które nie tylko eliminuje luki w zabezpieczeniach, ale także pomaga w realizacji najlepszych praktyk. Aby zilustrować różnicę, w tym poście porównamy oba podejścia w dwóch przykładowych scenariuszach, które reprezentują sytuacje występujące w przedsiębiorstwie.

Analiza Przypadku: Podstawowa Eskalacja Uprawnień

W pierwszym scenariuszu przyjrzymy się prostej ścieżce ataku i porównamy ją z wynikami oceny bezpieczeństwa AD. W naszym przykładzie zagrożony standardowy użytkownik Bob jest członkiem większej grupy Engineering, która jest podzbiorem CAD Tools. Ze względu na słabą konfigurację i separację uprawnień, grupa ta jest również członkiem Service Installers, która z kolei jest członkiem Domain Admins.

Oczywiście, mimo że Bob powinien mieć tylko uprawnienia użytkownika standardowego, ten zagnieżdżony zestaw relacji umożliwia atakującemu, który naruszy konto Boba, uzyskanie uprawnień administratora domeny.

Narzędzia oceny bezpieczeństwa AD zapewnią:

- Listę wszystkich użytkowników, którzy mają uprzywilejowany dostęp. Obejmuje to wszystkie grupy uprzywilejowane.

- Listę grup zagnieżdżonych w grupie uprzywilejowanej, która ma zostać usunięta. Jest to informacja potrzebna administratorowi do złagodzenia problemu.

- Najlepszą praktyką jest nie zagnieżdżanie zwykłych grup w grupach uprzywilejowanych. Eliminuje to punkty zaczepienia, dzięki czemu członkom trudniej jest uzyskać niezamierzony dostęp uprzywilejowany.

Drugi i trzeci element są najbardziej krytyczne. Gdybyśmy po prostu usunęli grupę Service Installers z grupy Domain Admins (wraz z innymi, które mogą być również zagnieżdżone), zagrożone standardowe konto użytkownika nie byłoby już administratorem domeny. Usuwając lukę i postępując zgodnie z najlepszymi praktykami, administratorzy nie musieliby już sprawdzać wykresów i określać, gdzie należy przyciąć członkostwo w grupie, co zasadniczo sprawiłoby, że wykres stałby się nieistotny.

Analiza Przypadku: Zdobywanie Poświadczeń

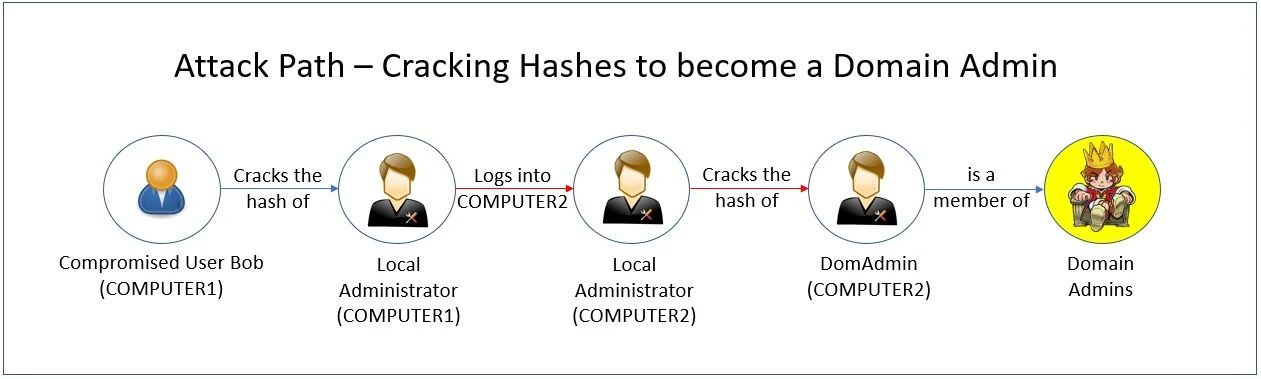

Przyjrzyjmy się kolejnej ścieżce ataku.

Narzędzie do oceny bezpieczeństwa Active Directory może szybko zmniejszyć to ryzyko, przekazując analitykowi następujące informacje:

- Brak skonfigurowanej usługi LAPS (Local Administrator Password Solution) w usłudze Active Directory umożliwia atakującemu przejście z COMPUTER 1 na COMPUTER 2 przy użyciu tego samego hasła administratora lokalnego. Najlepszą praktyką jest upewnienie się, że każde konto lokalnego administratora ma inne, rotacyjne hasło, co możemy zrobić za pomocą LAPS.

- Konto administratora domeny zalogowało się w przeszłości do stacji roboczej, pozostawiając hash, którego mógł użyć atakujący. Najlepszą praktyką zalecaną w tym przypadku jest używanie kont administratora domeny tylko do logowania się do kontrolerów domeny oraz wyczyszczenie wszystkich hashy na stacjach i serwerach.

Postępując zgodnie z krokami zaradczymi i zaleceniami dotyczącymi najlepszych praktyk narzędzia do oceny bezpieczeństwa AD, administrator może wyeliminować potencjalną ścieżkę ataku i uniemożliwić wykorzystanie tych błędnych konfiguracji, czy luk w zabezpieczeniach.

Inne Zagrożenia Active Directory

Ścieżki ataku są tworzone w celu pokazania znanych ataków, podczas gdy usuwanie luk w zabezpieczeniach eliminuje zarówno znane, jak i często nieznane wektory. W związku z tym ważniejsze jest wyeliminowanie luk w zabezpieczeniach i przestrzeganie najlepszych praktyk.

Wykresy Attack Paths są niekompletną reprezentacją rzeczywistego stanu bezpieczeństwa Active Directory. Wykresy pokazujące, w jaki sposób organizacja może być podatna na ataki, nie są tak skuteczne, jak narzędzia, które mogą zapewnić, że infrastruktura AD nie jest zagrożona.

Poniżej znajduje się kilka przykładów ataków, które nie nadawałyby się do tworzenia rozbudowanych wykresów ścieżek ataków, a jednak wykrycie każdego z nich jest kluczowe dla oceny bezpieczeństwa AD.

- Ataki typu brute force – ocena powinna wykryć dane uwierzytelniające, które wykorzystują powszechnie znane hasła, hasła słownikowe lub próby wprowadzenia każdej możliwej kombinacji znaków do momentu “odgadnięcia” hasła.

- zagrożenia związane z delegowaniem – gdy użytkownik AD lub inny obiekt uwierzytelnij się przy użyciu protokołu Kerberos. W przypadku naruszenia zabezpieczeń może to umożliwić atakującemu podszycie się pod uwierzytelnione konto w dowolnej usłudze.

- Ochrona Active Directory przed atakami AdminSDHolder – Dodawanie użytkowników lub grup do szablonu AdminSDHolder w Active Directory, który jest “stemplowany” na ACL każdego uprzywilejowanego użytkownika i grupy, dając im prawa do tych kont.

Singularity™ Ranger® AD skanuje środowisko Active Directory pod kątem luk w zabezpieczeniach, takich jak te i wiele innych, prowadząc administratorów, jak je złagodzić i zapewniając najlepsze praktyki, aby zapobiec im w przyszłości.

Podusmowanie

Chociaż ścieżki ataków to wykresy, które mogą uświadomić administratorom, w jaki sposób potencjalne ataki mogą mieć miejsce w sieci, nie zastępują one proaktywnego podejścia, które eliminuje znane luki w zabezpieczeniach i wymusza stosowanie najlepszych praktyk. Singularity Ranger AD znajduje luki w zabezpieczeniach i pomaga administratorom je zamknąć.